Cyberangriffe auf KMU: Welche Bedrohungen Sie kennen sollten und wie Sie sich schützen

- Auch KMU sind bereits im Fokus von Hackern, da sie wertvolle Daten besitzen, aber die Ressourcen für Informationssicherheit häufig begrenzt sind.

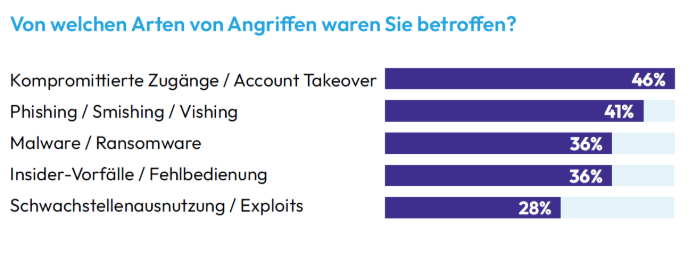

- Die relevantesten Cyberbedrohungen für KMU sind Phishing, Ransomware, DDoS-Attacken, Supply-Chain-Angriffe und Insider-Bedrohungen.

- Bestimmte Branchen sind nicht nur besonders gefährdet, sondern unterliegen gleichzeitig besonders strengen Compliance-Anforderungen.

- Hundertprozentige Sicherheit gibt es nicht, doch verhältnismäßige Maßnahmen und die Zusammenarbeit mit Experten können das Risiko signifikant senken.

- Item A

- Item B

- Item C

Warum sind KMU so häufig von Cyberangriffen betroffen?

Cyberangriffe auf KMU sind längst keine Randerscheinung mehr. Laut BSI-Lagebericht 2025 zielten rund 80 Prozent aller Cyberangriffe auf kleine und mittlere Unternehmen ab. Der Grund: KMU verfügen oft über wertvolle Daten und Systeme, aber selten über die gleichen Sicherheitsressourcen wie Großunternehmen.

Wer den Schutz der Informationssicherheit jetzt nicht priorisiert, setzt die unternehmerische Existenz auf Spiel. Hinzu kommt, dass viele deutsche KMU aufgrund ihrer exzellenten Arbeit für Ransomware-Erpressungen lohnende Opfer sind.

Damit Sie Ihre Ressourcen effizient einsetzen können, stellt dieser Artikel Ihnen die relevantesten Angriffsarten für KMU vor.

Was sind die häufigsten Cyberangriffsarten, die KMU treffen?

Die folgenden Bedrohungen treffen besonders viele Mittelständler und können schwerwiegende Folgen für die Geschäftsfortführung, das Image und die Rechtssicherheit haben.

Gut zu wissen: Falls Ihr Unternehmen von der NIS2-Richtlinie betroffen ist, gelten Ransomware-, Phishing-, DDoS- und Supply-Chain-Attacken als meldepflichtige Sicherheitsvorfälle. Finden Sie mit wenigen Klicks heraus, wie gut Ihr Unternehmen auf die NIS2-Anforderngen vorbereitet ist.

➡️ Kostenloser NIS2-Compliance-Check

Phishing

Mit Phishing-Angriffen sollen Mitarbeiter dazu bewegt werden, sensible Informationen preiszugeben oder schädliche Aktionen auszuführen. Die Angriffe erfolgen dabei über verschiedene Wege, zum Beispiel in Form von gefälschten E-Mails (Phishing), Anrufen (Vishing) oder SMS (Smishing).

Phishing ist eine Form des Social Engineerings. Dabei nutzen die Angreifer den Faktor Mensch als Schwachstelle aus, indem sie das Vertrauen des Opfers gewinnen und es durch Manipulation zu Fehlern bewegen, die Datenschutzverletzungen nach sich ziehen können.

KMU sind davon häufig betroffen, da

⚠️ flache Hierarchien und direkte Kommunikationswege den CEO-Fraud erleichtern, bei dem Mitarbeiter vermeintlich echte E-Mails von Vorgesetzten erhalten

⚠️ es oft keine ausreichenden Awareness-Trainings für Mitarbeiter gibt

⚠️ Mitarbeiter oft mehr Berechtigungen als nötig haben und dadurch größeren Schaden anrichten können

Wie können KMU sich schützen?

✅ Multi-Faktor-Authentifizierung (MFA): Verpflichtend für alle Unternehmenssysteme

✅ E-Mail-Authentifizierung: SPF, DKIM und DMARC implementieren

✅ Verifizierung über zweiten Kanal: Telefonische Rückfrage bei ungewöhnlichen E-Mails

✅ Anti-Phishing-Tools: E-Mail-Filter mit KI-gestützter Bedrohungserkennung

✅ Regelmäßige Phishing-Simulationen: Mitarbeiter trainieren und Schwachstellen identifizieren

Wie unterstützt Proliance bei der Abwehr von Phishing-Angriffen?

Die Experten von Proliance unterstützen Unternehmen bei der Schulung ihrer Angestellten. Jährliche DSGVO- und Security-Trainings mit Phishing-Modulen sorgen dafür, dass die Mitarbeiter Angriffe besser erkennen und abwehren können.

Ransomware

Ransomware ist Schadsoftware (Malware), die Daten auf befallenen Systemen verschlüsselt. Hacker nutzen diese Programme, um Unternehmen für die Freigabe der Daten auf Zahlung von Lösegeld zu erpressen. Neben der Verschlüsselung drohen sie oft auch mit der Veröffentlichung gestohlener Daten, um den Druck zu erhöhen.

KMU sind davon häufig betroffen, da sie

⚠️ als „leichte Beute“ mit unzureichenden Sicherheitsmaßnahmen gelten

⚠️ begrenzte IT-Ressourcen und oft veraltete Systeme haben

⚠️ sich längere Ausfallzeiten nicht leisten können und eher bereit sind, zu zahlen

⚠️ häufig über unzureichende Backups und Notfallpläne verfügen

Wie können KMU sich schützen?

✅ Aufbau und Verproben eines Notfallplans für den Fall eines Ransomware-Angriffs

✅ Regelmäßiges Patch-Management: Bekannte Schwachstellen rechtzeitig schließen

✅ Netzwerksegmentierung: Kritische Systeme vom Rest des Netzwerks trennen

✅ Privileged Access Management: Einschränkung von Admin-Rechten

✅ Wiederherstellungstests von Backups: Prüfen ob und wie Backups auch wiederhergestellt werden können

Wie unterstützt Proliance bei der Abwehr von Ransomware-Angriffen?

Proliance unterstützt Unternehmen systematisch beim Aufbau von Ransomware-Resilienz. Die Experten begleiten die Risikobewertung zur Identifikation kritischer Assets und Schwachstellen und liefern Vorlagen und Checklisten für die rechtssichere Dokumentation von technischen und organisatorischen Maßnahmen (TOM).

DDoS

DDoS steht für Distributed Denial of Service. Diese Angriffe sorgen dafür, dass Server, Netzwerke oder Anwendungen mit einer Flut von Anfragen bombardiert werden, sodass legitime Nutzer nicht mehr auf Services zugreifen können. Moderne DDoS-Angriffe nutzen Botnets mit hunderttausenden kompromittierten IoT-Geräten.

KMU sind davon häufig betroffen, da

⚠️ ihre IT-Infrastrukturen schnell an ihre Grenzen stoßen

⚠️ spezialisierte Schutzmaßnahmen beim Hosting-Provider fehlen

⚠️ DDoS ein effektives als Druckmittel für Lösegeldforderungen sind

Wie können KMU sich schützen?

✅ DDoS-Protection-Services: Cloud-basierte Filterung beim Internetprovider oder CDN-Anbieter

✅ Rate Limiting: Begrenzung von Anfragen pro IP-Adresse

✅ Business Continuity Planning: Alternative Kommunikationskanäle bei Ausfall

Wie unterstützt Proliance bei der Abwehr von DDoS-Angriffen?

Um im Falle einer DDoS-Attacke handlungsfähig zu bleiben, erarbeitet Proliance mit Ihnen Notfallpläne und Ausweichstrategien, um Ihr Business Continutiy Management zu stärken. Daneben unterstützen die Experten für Informationssicherheit Sie dabei, technische Anforderungskataloge für Hosting-Provider und IT-Dienstleister aufzusetzen.

Supply-Chain-Angriffe

Supply-Chain-Angriffe nehmen nicht direkt das Hauptziel ins Visier, sondern infiltrieren zunächst Zulieferer, Dienstleister oder Softwareanbieter mit schwächeren Sicherheitsmaßnahmen. Viele davon sind KMU. Über die kompromittierten Drittparteien gelangen Angreifer dann in die Zielsysteme und können umfassenden Schaden anrichten.

Laut Bitkom berichtet jedes vierte Unternehmen, dass zwischen 2024 und 2025 ein Zulieferer von Cyberangriffen betroffen war. In 41 Prozent der Fälle entstanden durch die Angriffe spürbare Folgen wie Lieferausfälle oder Reputationsschäden.

KMU sind davon häufig betroffen, da

⚠️ Angreifer sie als Sprungbrett nutzen, um größeren Partner zu schaden

⚠️ sie oft privilegierte Zugänge zu Systemen haben, die Sicherheitsstandards aber häufig niedriger sind als bei Großkonzernen

Wie können KMU sich und ihre Partner schützen?

✅ Lieferanten-Risikomanagement: Regelmäßige Security-Assessments von Partnern

✅ Vertragliche Sicherheitsanforderungen: IT-Sicherheitsklauseln in Verträgen

✅ Network Segmentation: Partnerverbindungen vom Kernnetzwerk trennen

Wie unterstützt Proliance bei der Abwehr von Angriffen auf Lieferketten?

Bei der Absicherung von Lieferketten spielen Auftragsverarbeitungsverträge, sauber dokumentierte TOM, Audits, Zertifizierungen und Authentifizierungsmechanismen eine Rolle. Die Proliance-Experten wissen, wie Sie Ihre Lieferketten und die Verbindungen zu Partnern effizient absichern können.

Insider-Bedrohungen

Nicht alle Angriffe kommen von außen – auch Unachtsamkeiten oder gezielte Sabotage durch Insider können eine Gefahr für die Informationssicherheit von Unternehmen darstellen. Solche unbeabsichtigten oder böswilligen Insider-Bedrohungen gehen von Personen aus, die autorisierten Zugang zu Unternehmenssystemen haben: Das können Mitarbeiter, Freelancer oder Dienstleister sein.

KMU sind davon häufig betroffen, da

⚠️ Zugriffskontrollen oft weniger formalisiert sind als in Konzernen

⚠️ die Zeit für detaillierte Offboarding-Prozesse fehlt und Zugänge bei Ausscheiden nicht zeitnah deaktiviert werden

⚠️ das Verhalten von Usern oft nicht gemonitort wird und verdächtiges Verhalten lange unerkannt bleibt

Wie können KMU sich schützen?

✅ Rollenbasierte Zugriffskontrolle (RBAC): Nur Zugriff auf erforderliche Daten

✅ Formalisierte Onboarding- und Offboarding-Prozesse: Checklisten für Zugangsänderungen

✅ Zwei-Personen-Regel bei kritischen Aktionen: Datenlöschung, Systemänderungen

✅ Audit-Logs: Nachvollziehbarkeit aller Systemzugriffe

✅ Data Loss Prevention (DLP): Verhinderung unautorisierten Datentransfers

✅ Regelmäßige Mitarbeitergespräche, um Widerstände frühzeitig zu erkennen

Wie hilft Proliance, das Risiko von Insider-Bedrohungen zu reduzieren?

Proliance reduziert Insider-Risiken durch zentrales Asset Management, das eine vollständige Übersicht über Systeme, Daten und Zugriffsberechtigungen bietet. Automatisierte Löschkonzepte erinnern rechtzeitig daran, Zugänge ausgeschiedener Mitarbeiter und nicht mehr benötigter Daten zu entfernen, damit verwaiste Zugänge nicht zur Sicherheitslücke werden.

Branchen im Fokus von Hackern: Wer ist besonders gefährdet?

Bestimmte Branchen sind für Hacker besonders attraktiv und gleichzeitig regulatorisch hochsensibel. Für Compliance-Verantwortliche bedeutet das: Sie müssen nicht nur gegen wachsende Cyberbedrohungen schützen, sondern gleichzeitig immer strengere gesetzliche Anforderungen erfüllen.

Besonders hoch ist die Doppelbelastung durch Cyberangriffe und Compliance-Pflichten in folgenden Branchen.

Gesundheitswesen

Arztpraxen, medizinische Versorgungszentren, Pflegedienste und kleinere Kliniken verarbeiten hochsensible Patientendaten – ein lukratives Ziel für Cyberkriminelle. Ransomware-Angriffe können den Praxisbetrieb komplett lahmlegen.

Gleichzeitig verschärf nach der DSGVO und der Medizinprodukte-Verordnung (MDR) die NIS2-Richtlinie die Anforderungen für das Gesundheitswesen: Größere Einrichtungen müssen Vorfälle innerhalb von maximal 72 Stunden melden.

Industrie

Mittelständische Zulieferer stehen doppelt unter Druck: Einerseits können Produktionsausfälle durch Cyberangriffe existenzbedrohend sein, andererseits fordern Großkunden zunehmend Compliance-Nachweise.

ISO 27001 wird in der Industrie zunehmend zur Kundenanforderung. Wer Teil kritischer Lieferketten ist, kann unter NIS2 als „wichtige Einrichtung" eingestuft werden und sollte besonderen Wert auf den Schutz der eigenen Informationssicherheit legen.

IT & Software

Supply-Chain-Angriffe treffen insbesondere Software-Entwickler, SaaS-Anbieter und IT-Dienstleister – sei es in Form kompromittierter Software-Updates, gestohlenen Source Codes oder Kundendaten-Lecks. Solche Risiken gefährden nicht nur das eigene Unternehmen, sondern alle Kunden und Partner.

ISO 27001 und SOC 2 werden bei Unternehmen der IT- und Softwarebranche zum Wettbewerbsvorteil.

Finanznahe Dienstleistungen & Versicherungen

Unabhängige Finanzberater, Versicherungsagenturen und kleinere FinTechs kämpfen heute zunehmend mit CEO-Fraud und Phishing-Kampagnen. Eine einzige gefälschte Überweisungs-E-Mail kann sechsstellige Schadenssummen verursachen.

Je nach Geschäftsmodell greifen neben der DSGVO unterschiedliche Regularien wie das Geldwäschegesetz oder DORA, die koordiniert werden müssen.

Handel & E-Commerce

Online-Shops und Händler mit digitalisierten Zahlungsprozessen sind attraktive Ziele für Zahlungsbetrug und Datendiebstahl. Kundendaten, Zahlungsinformationen und Lieferantenzugänge müssen geschützt werden.

Neben der DSGVO bildet der PCI-DSS (Payment Card Industry Data Security Standard) die Compliance-Grundlage, während NIS2 für größere Plattformen greifen kann.

Ransomware, Phishing und Co.: Eine reale Gefahr für KMU?

Die Antwort lautet: Ja, und diese Gefahr ist gut dokumentiert. Dank öffentlich zugänglicher Quellen wie dem BSI-Lagebericht oder der journalistischen Aufbereitung von Fällen durch Plattformen wie CSO Online bleiben Cyberangriffe nicht im Verborgenen. Sie können dort selbst nachlesen, welche Unternehmen wann und wie angegriffen wurden und erhalten dadurch eine wertvolle Argumentationshilfe für Budget- und Strategiegespräche.

Die folgenden Fälle von Ransomware-Angriffen zeigen beispielhaft, dass Cyberangriffe auf KMU zum Alltag gehören und realen Schaden anrichten.

Fazit für KMU: Bedrohung ernstnehmen und rechtzeitig gegen Cyberangriffe wappnen

Die meisten erfolgreichen Cyberangriffe auf KMU nutzen bekannte Schwachstellen und hätten durch verhältnismäßige Schutzmaßnahmen verhindert oder zumindest in ihren Auswirkungen begrenzt werden können. Durch gezielte Investitionen in die richtigen Bereiche erhöhen Sie Ihre Resilienz signifikant und machen Angreifern das Leben schwer.

Sie benötigen Unterstützung beim Aufbau eines strukturierten Cybersecurity-Programms? Unsere Compliance- und Security-Experten helfen Ihnen, Risiken zu identifizieren und pragmatische Lösungen zu implementieren, die auf Ihre Unternehmensgröße und Ihre Branche abgestimmt sind.

Sie haben noch Fragen? Wir haben die Antworten

Laut BSI-Lagebericht 2025 zielten 80 Prozent aller Cyberangriffe auf kleine und mittlere Unternehmen ab. KMU verfügen über wertvolle Daten und Systeme wie Kundendatenbanken, geistiges Eigentum und Finanzdaten, haben jedoch selten gleiche Sicherheitsressourcen wie Großunternehmen. Begrenzte IT-Budgets, fehlende Sicherheitsspezialisten und veraltete Systeme machen sie zur leichten Beute. Deutsche KMU sind wegen exzellenter Arbeit für Ransomware-Erpressungen besonders lohnend. Wer Informationssicherheit nicht priorisiert, setzt unternehmerische Existenz aufs Spiel. Proliance unterstützt KMU mit verhältnismäßigen Schutzmaßnahmen.

Fünf relevanteste Bedrohungen für KMU: Phishing-Angriffe über gefälschte E-Mails SMS Anrufe zur Preisgabe sensibler Informationen, Ransomware-Attacken verschlüsseln Daten und erpressen Lösegeld mit existenzbedrohenden Ausfallzeiten, DDoS-Angriffe überlasten Server Netzwerke durch Anfragen-Flut, Supply-Chain-Angriffe infiltrieren Zulieferer als Sprungbrett zu größeren Partnern sowie Insider-Bedrohungen durch unachtsame oder böswillige Mitarbeiter Freelancer Dienstleister. Besonders betroffen: Gesundheitswesen, Industrie, IT-Software, Finanzdienstleistungen und E-Commerce. NIS2-Richtlinie stuft diese als meldepflichtige Sicherheitsvorfälle ein. Proliance identifiziert branchenspezifische Risiken systematisch.

Verhältnismäßige Schutzmaßnahmen senken Risiko signifikant: Multi-Faktor-Authentifizierung MFA verpflichtend für alle Unternehmenssysteme, regelmäßiges Patch-Management schließt bekannte Schwachstellen rechtzeitig, Netzwerksegmentierung trennt kritische Systeme vom Rest, getestete Backup-Strategien mit Wiederherstellungsproben sichern Geschäftskontinuität, Mitarbeiter-Awareness-Trainings zu Phishing Social Engineering sowie formalisierte Onboarding-Offboarding-Prozesse gegen Insider-Bedrohungen. Notfallpläne für Ransomware-Vorfälle minimieren Ausfallzeiten. Hundertprozentige Sicherheit unmöglich, doch Zusammenarbeit mit Experten reduziert Angriffsfläche erheblich. Proliance entwickelt pragmatische unternehmensgrößen-spezifische Cybersecurity-Programme.

Sie haben noch Fragen zum Thema? Lassen Sie sich jetzt kostenlos von unseren Expertinnen und Experten beraten.

.jpg)

Zu unseren mehr als 2.500 Kunden zählen Start-ups, mittlere Unternehmen und Unternehmensgruppen aus nahezu allen Branchen.